A. Pengertian

Port Knocking adalah salah satu cara untuk melindungi mikrotik dari serangan hacker dan metodenya yang lebih sering digunakan adalah brute force. dengan melakukan blocking pada beberapa port yang rentan seperti Telnet, SSH, API, ataupun Winbox, dan hanya membuka akses tersebut hanya untuk administrator saja. Dengan cara ini network administrator dapat melakukan perubahan setting di router secara lebih aman.

B. Latar belakang, Maksud dan tujuan

MikroTik sangat bekemungkinan untuk dihack oleh orang-orang yang tidak bertanggung jawab baik yang hanya iseng maupun yang berniat tidak baik. jadi kita bisa melakukan antisipasi agar hacker tidak dapat mengakses kedalam mikrotik dengan cara memblocking jalurnya yaitu port-port yang biasa digunakan seperti telnet, ssh dan lain sebagainya

C. Alat dan bahan

- MikroTik Router

- Laptop/PC

D. Langkahnya

1. Sebelumnya kita bisa uji coba untuk hacking mikroTik sebelum mikroTiknya kita port knocking menggunakan MKBRUTUS aplikasi yang paling sering digunakan untuk hacking mikroTik dengan cara kita download terlebih dulu sebuah aplikasi MKBRUTUSnya yang dapat didownload Disini!. (Dan ingat jangan gunakan untuk hal-hal yang melanggar ini hanya sebagai uji coba penetrasi pada mikroTik). Setelah didownload kita masuk pada directory MKBRUTUSnya lalu masukan perintah berikut,

|# pyhton ./mkbrutus.py -t 192.168.x.x -d /wordlistnyaKeterangan :

- -t : Merupakan IP targetnya

- -d : Merupaka wordlist kata yang akan diujicoba (bisa didownload di beberapa forum hacker atau membuatnya sendiri)

Seperti pada gambar berikut,

2. Selanjutnya maka aplikasi tersebut akan mencoba seluruh kata kunci yang ada pada wordlist yang biasanya hingga ribuan bahkan ada juga yang sampai jutaan dan inilah yang akan menjadi permasalahan karena akan membuat error pada mikroTik karena mencoba loginnya secara membabi buta (brute force) seperti pada gambar dibawah terdapat banyak log login yang bisa kita lihat pada winbox seperti pada gambar dibawah,

3. Lalu untuk mengantisipasi serangan tadi kita bisa melakukan hal berikut,

Kita login kedalam mikroTiknya terlebih dulu lalu masuk pada menu IP>Firewall>lalu pilih pada TAB Filter Rules>pilih Icon (+) untuk menambahkan rulenya Seperti pada gambar berikut,

Lalu untuk settingan lebih lanjutnya seperti berikut,

Pada Tab General : - Chainnya kita pilih 'input'

- Protocolnya pilih 'icmp'

4. Selanjutnya kita pindah pada Tab 'Action' lalu isikan rule berikut,

pada kolom Actionnya pilih 'add src to address list'

pada kolom Address listnya pilih 'ICMP',

dan pada kolom Timeoutnya '00:01:00' Atau disesuaikan dengan keinginan.

Seperti pada gambar berikut,

Setelahnya jika sudah selesai disesuaikan seperti pada langkah-langkah diatas tekan 'apply' lalu 'ok'

5. Setelahnya kita buatkan sebuah rule baru dengan menekan icon (+) lagi, dan masukan rule berikut,

pilih Pada Tab General

Lalu pilih pada kolom chainnya : 'Input'

pada kolom protocolnya : 'tcp'

dan pada Dst. Portnya isikan : '80'

Seperti pada gambar berikut,

6. Selanjutnya kita pindah pada Tab Advanced lalu masukan rule berikut,

Pada kolom Src Address Listnya : 'ICMP'

Seperti pada gambar berikut,

7. lalu pindah lagi ke Tab 'Action' Lalu masukan rule berikut,

pada kolom Actionnya : 'add src to address list'

pada kolom address lisnya : 'ICMP+HTTP'

dan pada kolom Timeoutnya : '00:01:00'

Seperti pada gambar berikut,

Lalu tekan 'apply' lalu 'ok' untuk menyimpan konfigurasinya.

8. Tambahkan lagi rule lagi dengan menekan icon (+) lalu tambahkan rule berikut,

pada Tab General

pada kolom chainnya pilih : 'Input'

pada kolom protocolnya pilih : 'tcp'

dan pada Dst. Portnya : '20,80,8291,8728 (Ini merupakan port yang akan diblock)

Seperti pada gambar berikut,

9. Lalu pindah pada tab Advanced lalu masukan rule berikut,

pada kolom Src. Address Listnya masukan : 'ICMP+HTTP'

Seperti pada gambar berikut,

10. Lalu pindah lagi ke Tab Action Lalu masukan rule berikut,

Pada kolom actionnya pilih : 'drop'

Seperti pada gambar berikut,

11. Jika sudah melakukan konfigurasinya kurang lebihnya konfigurasinya seperti pada gambar berikut,

12. Maka kita akan uji coba terhadap port yang tidak kita block. Karena tadi kita tidak memblock port telnetnya maka kita masih bisa masuk kedalm mikrTik melalui Telnetnya seperti pada gambar berikut,

Namun sebaiknya port telnet juga ditutup karena port ini biasa dijadikan sebagai jalur serangannya.

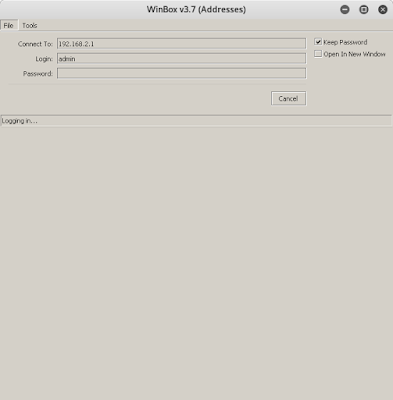

13. Selanjutnya kita uji coba dengan port yang sudah diblock. karena sebelumnya kita telah mem-block port winboxnya maka kita tidak akan bisa melakuakn login kedalam winboxnya seperti pada gambar berikut,

Namun sebenarnya kita masih bisa login dengan cara sambil kita lakukan ping ke IP MikroTiknya, Dan sebenarnya ada kerentanan lainnya kita masih dapat login melalui MAC Address MikroTiknya.

14. Bila kita non-aktifkan rule yang tadi dikonfigurasi seperti pada gambar berikut,

15. Maka kita masih bisa login kembali tanpa ada proteksi seperti harus melakukan ping ke MikroTiknya seperti pada gambar dibawah,

16. Selanjutnya jika kita aktifkan kembali Port knockingnya dan uji coba lagi membrute force mikroTiknya dengan cara seperti pada diawal tadi maka kita tidak akan bisa melakukan serangan membabi buta(brute force) karena sebelumnya port yang biasa dilakukan untuk membrute force telah di blockir yaitu port API. Seperti pada gambar berikut,

Sumber :

- https://mikrotikindo.blogspot.co.id/2014/10/cara-memproteksi-mikrotik-dari-serangan-hacker.html

- http://www.mikrotik.co.id/artikel_lihat.php?id=105%27

This comment has been removed by the author.

ReplyDeleteterus gan ane mau tanya, gimana caranya biar pas seseorang mau masuk ke mikrotik lewat mac address tidak tertembus?

ReplyDeletematiin Mac telnet nya gan/ Mac interface nya

DeleteMoshi moshi

ReplyDelete